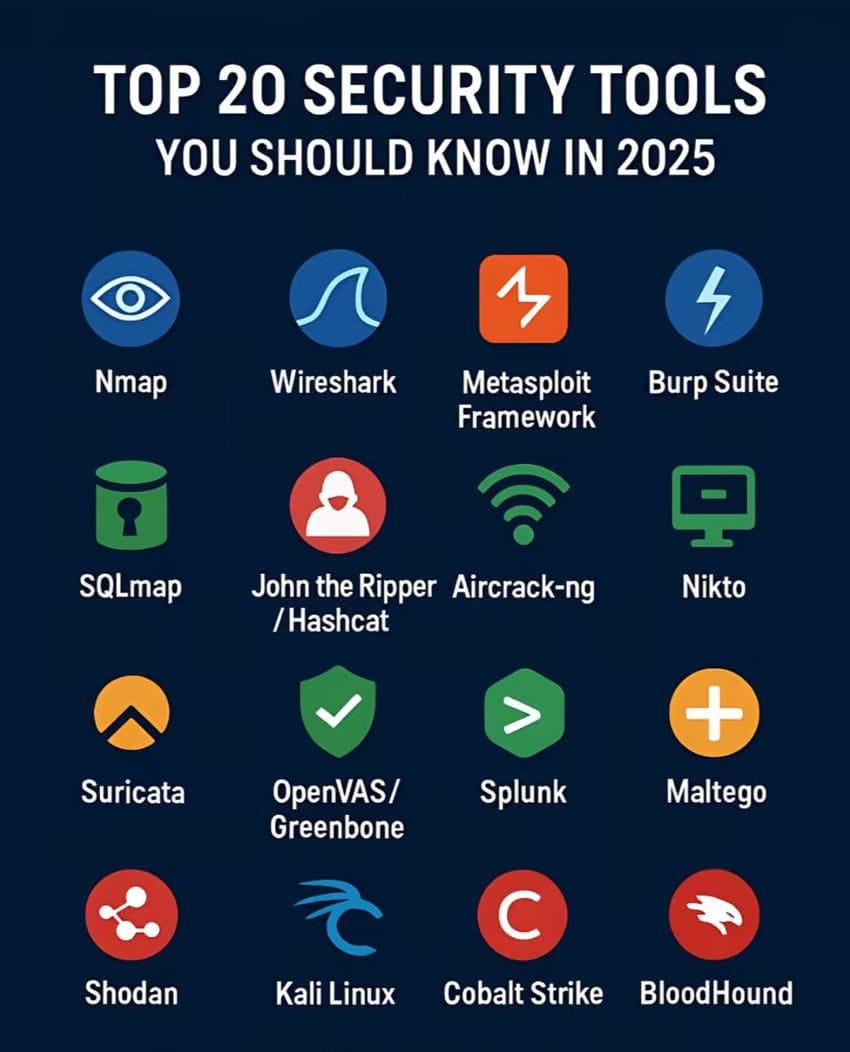

20 инструментов кибербезопасности 2025

Отлично — сделал компактную статью про 20 инструментов кибербезопасности (2025) для пентестинга, сканирования IP-сетей и анализа трафика. Кратко о назначении каждого инструмента + официальная ссылка. Для самых «фундаментальных» (Nmap, Wireshark, Metasploit, Burp, Kali) добавил официальные источники. По одному пункту (BEB6) — предупреждение: выглядит как мошеннический сайт/схема — не рекомендую использовать.

- Nmap — Network Mapper — базовый сканер сети: обнаружение хостов, открытых портов, определение сервисов и OS-отпечатков; незаменим при разведке сети.

- Wireshark — интерактивный анализатор сетевых пакетов; глубокий разбор протоколов и трафика (Ethernet, TCP/IP, VoIP и т.д.).

- Metasploit Framework — модульная платформа для разработки/исполнения эксплойтов и пост-эксплуатации; основной инструмент для симуляции атак. Сайт: https://www.metasploit.com/ (и репозиторий https://github.com/rapid7/metasploit-framework)

- Burp Suite (PortSwigger) — полнофункциональный набор для тестирования веб-приложений: прокси, сканер, повторители, декодеры. Отлично для ручного и автоматизированного поиска уязвимостей. Сайт: https://portswigger.net/burp

- sqlmap — автоматизированный инструмент для поиска и эксплуатации SQL-инъекций и извлечения данных из БД.Сайт: https://sqlmap.org/

- John the Ripper / Hashcat — инструменты для перебора и крэка хешей паролей (wordlist / GPU-ускорение). John — классика, Hashcat — быстрые GPU-атаки.John: https://www.openwall.com/john/ · Hashcat: https://hashcat.net/hashcat/

- Aircrack-ng — набор для работы с беспроводными сетями: перехват handshakes, анализ, брут-форс PSK и проверка WEP/WPA/WPA2.Сайт: https://www.aircrack-ng.org/

- Nikto — простой и быстрый сканер веб-серверов на общие уязвимости, устаревшие версии ПО и неправильные конфигурации.Сайт: https://cirt.net/Nikto2

- Suricata — высокопроизводительный IDS/IPS/логгер сетевого трафика; подходит для мониторинга сетей и детекции атак в реальном времени.Сайт: https://suricata.io/

- OpenVAS / Greenbone — система оценки уязвимостей (Vulnerability Scanning) с управлением задачами и отчётностью.Сайт: https://www.greenbone.net/

- Splunk — платформа для сбора и анализа логов и событий (SIEM-подобные возможности при правильной настройке); полезна для корреляции инцидентов.Сайт: https://www.splunk.com/

- Maltego — инструмент для OSINT и визуализации связей (разведка, построение графов связей между субъектами/доменами/почтами).Сайт: https://www.maltego.com/

- Shodan — «поисковик интернета вещей» и сервисов; позволяет искать публично доступные сервисы и просматривать баннеры/экспозицию.Сайт: https://www.shodan.io/

- Kali Linux — специализированный дистрибутив с огромным набором pentest-инструментов (Nmap, Metasploit, Burp и т.д. в комплекте). Отличается удобством запуска и готовыми образами. Сайт: https://www.kali.org/

- Cobalt Strike — коммерческая платформа для red-team/имитации атак и post-exploitation (beacon, командная/контрольная функциональность). Используется в профессиональных тестах, требует осторожности и лицензирования.Сайт: https://www.cobaltstrike.com/

- BloodHound — визуализатор графа Active Directory; анализ путей эскалации привилегий в Windows-окружениях.Репозиторий/инфо: https://github.com/BloodHoundAD/BloodHound

- (BEB6) — внимание — похоже на кликбейт/мошенничество: сайты под «BEB6» предлагают «угадывать Wi-Fi-пароли» через постинг/скрипты — это не реальный инструмент и часто является мошенничеством/мусорным сайтом. Не рекомендую пользоваться. (примеры страниц/обсуждений обнаружены в открытых источниках).

- XSpider — сканер уязвимостей (исторически — продукт Positive Technologies / коммерческий сканер для аудит-задач). Подойдёт для локальных и корпоративных проверок (обычно платный).Инфо: https://ru.wikipedia.org/wiki/XSpider (и ресурсы Positive Technologies)

- CrowdStrike Falcon — коммерческая EDR/облачная платформа для защиты конечных точек с возможностями детекции и предотвращения атак.Сайт: https://www.crowdstrike.com/

- CrackMapExec (CME) — «Swiss army knife» для пентеста AD/Windows-окружений: сканирование, выполнение команд, перебор учёток, lateral movement.Репозиторий: https://github.com/byt3bl33d3r/CrackMapExec

Короткие рекомендации по использованию и безопасности

- Всегда запускать инструменты только в рамках согласованных прав (scope) — пентест/лабораторная среда/own инфраструктура. Несанкционированные сканирования и эксплуатации — незаконны.

- Для быстрого набора используйте Kali / контейнеры с оф. образом инструментов; для автоматизации — скрипты + CI (в тестовом окружении).

- Не доверяйте «быстрым сайтам», которые обещают взлом паролей через веб-форму (например, BEB6) — это часто фишинг/мошенничество.